Итоги пандемийного года. Версия Cisco

4 марта Cisco представила основные итоги 2020 года в сфере информационной безопасности. Они базируются на данных сразу нескольких отчетов, подготовленных на базе данных, собранных крупнейшей негосударственной интеллектуальной платформой анализа угроз CiscoTalos. Результаты исследований огласил бизнес-консультант Cisco по информационной безопасности Алексей Лукацкий (на фото).

4 марта Cisco представила основные итоги 2020 года в сфере информационной безопасности. Они базируются на данных сразу нескольких отчетов, подготовленных на базе данных, собранных крупнейшей негосударственной интеллектуальной платформой анализа угроз CiscoTalos. Результаты исследований огласил бизнес-консультант Cisco по информационной безопасности Алексей Лукацкий (на фото).

Главной угрозой 2020 года Алексей Лукацкий назвал программы-вымогатели. "Популярность" данного класса зловредов вызвана целым комплексом причин. Прежде всего, вымогательское ПО приносит тем, кто стоит за ними, довольно ощутимую выручку: до 180-190 биткоинов (по текущему курсу, порядка $9-10 млн) за несколько успешных атак. А вот возможность монетизации краж с помощью банковских троянцев, что было основной формой добычи денег в доковидные времена, была в период локдауна практически полностью утрачена, поскольку вывод денег осуществлялся с помощью так называемых дропов, а они в период карантина сидели по домам и были лишены возможности снимать деньги в банкоматах. В итоге многие группировки, в частности, Emotet, также переориентировались на использование программ-вымогателей.

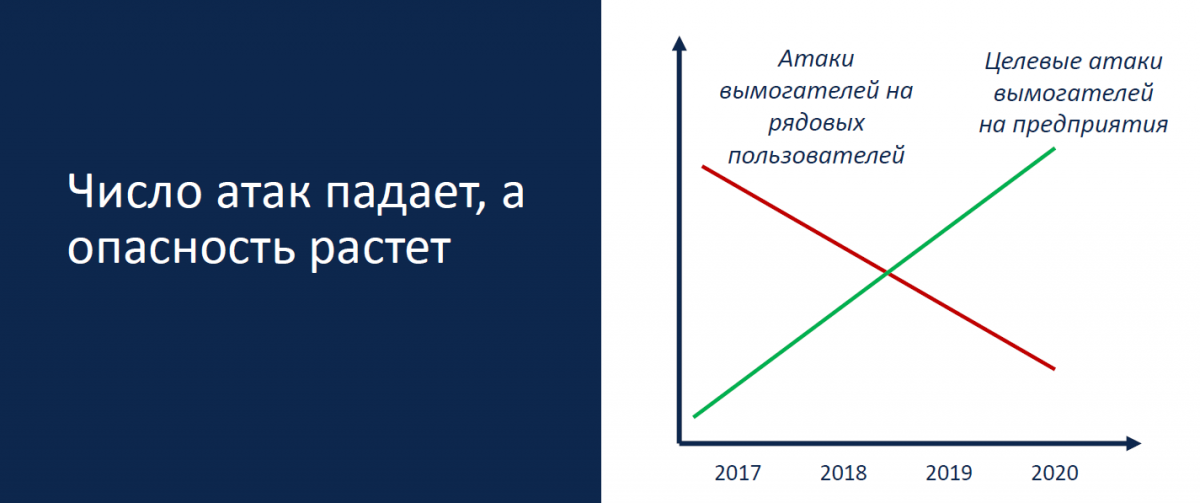

В Cisco также фиксируют тенденцию того, что злоумышленники намного реже стали атаковать обычных пользователей, но активизировали свою активность в отношении предприятий и учреждений. Во многом это связано с тем, что рядовые пользователи в период пандемии предпочитали использовать не ПК, а мобильные устройства, в итоге критичные данные хранились в облаке, а главным средством коммуникации стали мессенджеры. Корпоративный сектор оставался более консервативным: данные хранились на локальных компьютерах и серверах, а основным способом коммуникаций оставалась электронная почта. Атаковать такую инфраструктуру злоумышленникам было намного удобнее. Кроме того, выкуп злоумышленникам покрывается многими страховыми компаниями. Однако в России такая схема, как подчеркнул Алексей Лукацкий, не работает.

По оценкам Cisco, платят назначенный злоумышленниками выкуп 26% атакованных компаний, при том, что средняя вероятность того, что злоумышленники полностью добиваются поставленных целей – 73%. С деятельностью вымогателей сталкивалось не менее половины компаний по всему миру. Как отметил Алексей Лукацкий, выкуп часто оказывается в среднем на порядок меньше, чем ущерб, связанный с восстановлением работоспособности компании после такой атаки. Единственным способом вернуть инфраструктуру в рабочее состояние, помимо оплаты выкупа, является только восстановление из резервной копии.

Относительно новой формой, появившейся в период пандемии, стало сочетание шифрования данных с их кражей и шантажом атакованной компании обнародовать украденные данные в том случае, если выкуп не будет вовремя выплачен. Первой начала применять такой подход группировка Maze, которая вышла на рынок вымогателей в мае 2019 года и ушла с него в октябре 2020 года. Затем такую практику переняли и другие группировки. В целом, по оценке Алексея Лукацкого, данный период совпадает со средним жизненным циклом программ-вымогателей.

Для кражи данных активно использовалась технология модульных троянских программ нового поколения, или RAT (RemoteAccessTrojans, дословно троянцы для удаленного доступа). Такие зловреды могли включать несколько десятков модулей, которые обеспечивали дополнительную функциональность, например перехват аудио и видео, хотя обычно их число было ограничено 10-15. Обычно такие троянцы занимались перехватом данных, хранящихся на зараженной инфраструктуре, а также кражей учетных записей, как корпоративных, так и разного рода внешних сервисов. При этом шифрование хранилищ паролей, как предупредил Алексей Лукацкий, не является препятствием для злоумышленников.

Также Maze стала учредителем целого картеля, объединяющего множество операторов вымогательского ПО, которые обменивались украденными данными и опытом организации атак. Была и служба технической поддержки, услуги которой охватывали не только группировки злоумышленников, но и жертв, например, чтобы подчеркнуть серьезность намерений, распространялись пробники, позволявшие расшифровывать одиночные файлы. Maze стала законодателем моды и в части взаимодействия с прессой, причем СМИ для общения тщательно отбирались.

Как отметил Алексей Лукацкий, "работу" злоумышленников серьезно облегчил переход на удаленный режим. Количество таких сотрудников удвоилось, причем у четверти компаний и учреждений было переведено на удаленный режим свыше 75% персонала. Для того, чтобы сотрудники могли работать из дома, многие компании применяли технологии удаленного доступа к офисным ПК. В среде Windows наиболее удобным оказалось использование протокола RDP, который, однако, содержит целый ряд уязвимостей, чем и пользовались злоумышленники. Хотя, как отметил Алексей Лукацкий, российские и зарубежные регуляторы еще в 2018 и 2019годах выпустили бюллетени, где были даны рекомендации по устранению данных проблем. Также очень опасная уязвимость BlueKeep была выявлена в 2019 году. Однако все эти бреши не были закрыты весной 2020 года, что имело для многих компаний плачевные результаты. Также злоумышленники эксплуатировали уязвимости во Flash, InternetExplorer и PulseVPN.

В итоге, по статистике Cisco, атаки через RDP попали в топ каналов распространения вредоносных программ-вымогателей. Однако первое место продолжали занимать фишинговые электронные письма. "Популярными" оставались также эксплуатация слабых паролей, загрузка через зараженные веб-сайты (Drive-ByDownload), использование уязвимостей системного и прикладного ПО, а также зараженных внешних носителей. Активно развивается технология RaaS (RansomwareasaService, вымогательское ПО как услуга). При этом наборы ПО и сервисов, необходимых для организации атак, стоят совсем недорого (десятки долларов), что снижает порог входа и делает данный криминальный бизнес весьма привлекательным для тех, кто остался без постоянного источника дохода. Так что тенденции к снижению такого рода киберкриминальной активности не видно.

Однако, что касается российских компаний, то у них, по мнению Алексея Лукацкого, вероятность подвергнуться атакам шифровальщиков все же меньше. Это связано с тем, что российские группировки, которые специализируются на вымогателях, иногда придерживаются неписанного правила не атаковать компании внутри страны. Однако такой стратегии придерживаются не все и нет гарантий того, что не появятся те, кто такие нормы соблюдать не будет, плюс ко всему, имеются и зарубежные киберпреступники.

Что касается отраслевой принадлежности жертв атак, то в Cisco обращают внимание на здравоохранение. Отмечается рост атак как на исследовательские центры с целью кражи информации, так и на коммерческие клиники с целью вымогательства. Тем более, что медицинские учреждения охотнее других платили выкуп. Был зафиксирован и случай гибели пациента в одной из клиник Германии, которой не смогли поставить точный диагноз и оказать необходимую помощь из-за того, что вся ИТ-инфраструктура учреждения оказалась неработоспособной из-за атаки.

Также растет активность в отношении промышленной инфраструктуры, включая АСУ ТП и системы промышленного Интернета вещей. Однако, по оценке Алексея Лукацкого, пока речь идет лишь об экспериментах, так как пока у киберпреступников не появилось средств, позволяющих монетизировать результаты таких атак. Если промышленные компании и атакуют, то объектом становится офисная сеть. Тут техника и методы монетизации хорошо отработаны.

Основные сложности с поддержанием уровня информационной безопасности на должном уровне, по мнению Алексея Лукацкого, связаны с использованием "заплаточного" подхода и неполнотой систем мониторинга. При этом и в России, и в мире ситуация практически не отличается. И, как результат, атаки вовремя не обнаруживаются. Как особо подчеркнул Алексей Лукацкий, ситуация в России лучше среднемировой. Из 11 факторов, влияющий на успех, показатели по 9 заметно опережают мировые показатели. Хуже других обстоит дело только в том, что касается обмена лучшими практиками и минимизации внеплановых работ.

Средний уровень затрат на информационную безопасность в крупной российской компании составил по итогам 2020 года около 100 млн руб. При этом прямая выгода от данных инвестиций вдвое выше.

Автор: обозреватель ComNews Яков Шпунт